惡意程式常常拿來讓惡人取得被害人的財務相關個資,尤其是信用卡。但如果這支惡意程式對個人金融資料沒興趣,並且潛伏多年,背後恐怕不單純。結構複雜的情報收集工具 Regin 就是這樣的例子,結構複雜而且是模組構成,每個模組技術都是頂尖的,還被賽門鐵克的報告稱讚,具有石破天驚的成就。

根據 Intercept 的報導並且引述業界人士說法,目前 Regin 最重大的案例大概是侵入歐盟機構。為了潛入歐盟,獲取歐盟的情報,入侵有多個歐盟機構的比利時。英國的情報單位 GCHQ 入侵比利時國營電信公司,獲取其客戶歐盟機構的情報。一旦潛入電信網路,就會依任務需求開始佈署其他的監視工具,特別是高目標價值。由於 Regin 並不急於發揮作用,並且還善於隱藏蹤跡,像是偽裝成微軟的軟體,多項跡象顯示背後是有國家力量支持。

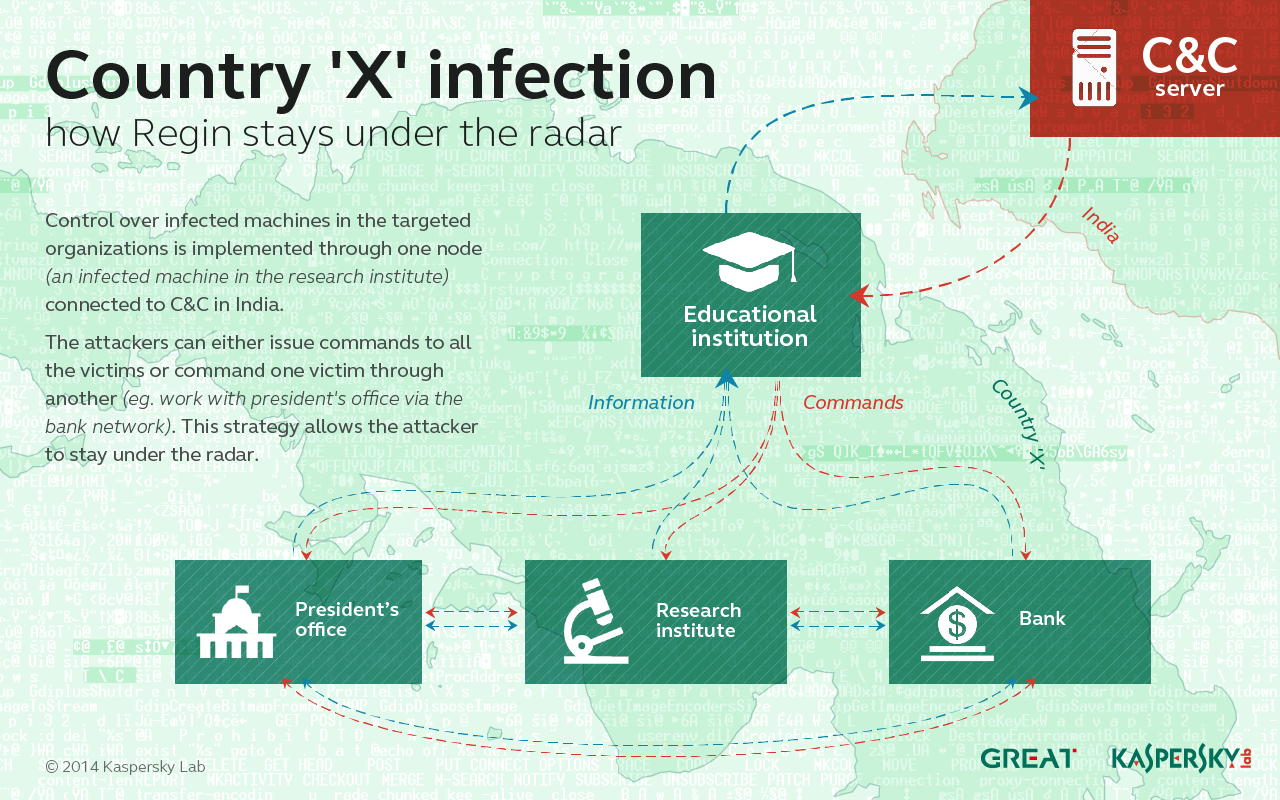

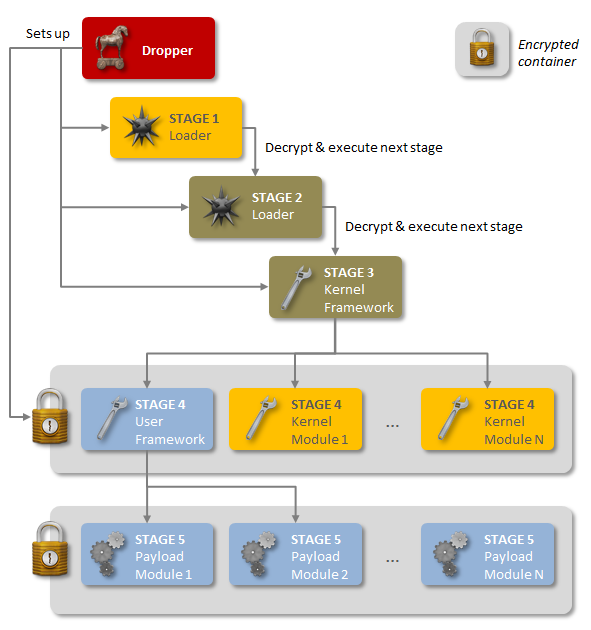

▲ Regin 透過不同的節點逃避追蹤。來源:卡巴斯基目前多家防毒公司,像是賽門鐵克、卡巴斯基和 F-Secure 都發佈報告 談 Regin 的佈署方式和六個不同時期的手法。除了第一階段以外,其他階段載入的模組都是加密過的。

▲ Regin 入侵的不同階段。來源:賽門鐵克Regin 結構複雜,類似侵入伊朗核子設施的蠕蟲 Stuxnet,潛伏一陣子後再依需求行動。一般的木馬功能像是螢幕抓圖,控制滑鼠的移動等功能以外,Regin 還可以依據目標調整不同功能,像是載入電力和電信設施的監控模組,或者是監視郵件通訊。

Regin 並不只是一支惡意程式,而是一整套的平臺,多半在內部系統和電子郵件系統出沒。根據其特徵,分析過往的案例,應該己經佈署十多年了,至少 2003 年就出現了。

▲ Regin 侵入的國家百分比。來源:賽門鐵克去年史諾登洩漏的檔案就有提到入侵歐盟和比利時電信商的事,只是並未指出是用什麼工具,現在我們知道用什麼工具入侵了。2010 年,針對比利時電信的行動「Operation Socialist」中,GCHQ 鎖定比利時電信的工程師,透過假造的 Linkedin 頁面入侵。而比利時電信的客戶有歐盟執委會 (European Commission)、歐洲議會 (European Parliament)、歐盟理事會 (European Council)。透過入侵比利時電信截取這三個機關的情報。

目前遭 Regin 入侵的機構除了電信公司以外,還有政府機關、國際組織、財務或是研究機關,以及專長在進階數學或是密碼學的個人。國別則有俄羅斯、沙烏地阿拉伯加起來佔了一半的比例,其他還有伊朗等 12 個國家。

NSA 和關係密切的英國情報單位 GCHQ 監視友邦並不意外,先前美國 NSA 監視德國總理梅克爾的手機通訊內容。這次 Regin 的案例曝光,讓我們知道情報單位是如何透過入侵電信網獲得情報。

首圖來源:卡巴斯基

相關連結